국정원 해킹

[더(The) 친절한 기자들] ‘국정원 해킹사건’ 총정리

국정원, 스마트폰으로 국민 감시 드러났는데 ‘모르쇠’

초유의 집단성명…음지의 정보기관 드디어 링 위로

합법적인 ‘디지털 감시시대’…당신도 예외일 수 없다

국정원, 스마트폰으로 국민 감시 드러났는데 ‘모르쇠’

초유의 집단성명…음지의 정보기관 드디어 링 위로

합법적인 ‘디지털 감시시대’…당신도 예외일 수 없다

(※7월 22일 기준 업데이트판입니다.)

사상 초유의 사건이 터졌습니다. 미국 국가안보국(NSA)의 무차별적인 개인정보 수집 실태를 폭로한 에드워드 스노든 이래 역대 최대규모 대정부 ‘스캔들’이 세계 각지에서 벌어지고 있습니다. 그 중 한 곳이 바로 한국입니다.

국가정보원이 국민들의 스마트폰을 속속들이 들여다봤다는 의혹을 받고 있는 건 알겠는데, 구체적으로 뭐가 어떻게 된 건지 정보기술(IT) 용어는 복잡하기만 합니다. 매일같이 쏟아지는 특종들을 추리기도 버겁습니다. 이러다 전국민이 IT 전문가가 될 기셉니다. <한겨레>는 이번에도 지금까지 보도의 핵심만 쉽게 쏙쏙 추려 싣는 ‘국정원 스마트폰 감시사건 총정리판’을 시작합니다. 이 기사만 보시면, 웬만한 내용을 한 쾌에 꿸 수 있습니다. 앞으로도 추가 보도가 나오면 계속 업데이트할 예정이니, 이 기사 주소를 저장해두세요.

■ 악명높은 해킹 업체, 도리어 해킹당하다

지난 7월5일 일요일 늦은 밤(현지시각), 이탈리아 밀라노에 본사를 두고 있는 IT기업 ‘해킹팀’이 발칵 뒤집혔습니다. 누군가 메인 컴퓨터에 접근해 내부정보를 통째로 빼 인터넷에 올려버린 겁니다. 트위터 계정까지 탈취한 뒤 ‘해킹당한 팀’이라고 이름을 바꿔놓고 조롱했습니다.

이탈리아 해킹팀은 컴퓨터와 스마트폰을 몰래 들여다 볼 수 있는 해킹 프로그램을 개발도상국에 판매하는 것으로 악명이 높았습니다. 예컨대 에티오피아의 경우, 정부기관이 이 프로그램을 구입해 정부에 비판적인 언론인과 활동가들을 사찰했습니다.

이번에 공개된 정보에는 바로 그 문제의 해킹 프로그램 소스코드가 그대로 담겨 있었습니다. 소스코드는 프로그램의 설계도 같은 것입니다. 뿐만 아니라 각국 고객들과 주고받은 이메일, 음성 파일, 직원들이 쓰는 암호 등이 송두리째 노출됐습니다.

덕분에 “감시 프로그램은 정부와 정부기관에만 판매하고, 국제기구에 반인권 정부로 지목된 정부들과는 거래하지 않는다”던 해킹팀의 해명은 거짓임이 드러났습니다. 유엔 무기 금수 조처를 받은 수단은 이 프로그램으로 유엔 평화유지군을 해킹하려 했던 정황이 드러났습니다. 그 밖에도 정부에 비판적인 인사들을 도청하고 감시한다는 의혹을 받아온 △사우디아라비아 △러시아 △아랍에미리트 △레바논 등이 고객 명단에 올라 있었습니다.

■ 국정원도 빠질 순 없지

한국 국정원도 고객이었습니다. ‘육군 5163부대’라는 고객명을 썼는데, 국정원의 위장용 이름으로 널리 알려진 이름입니다. (▶바로가기 : 국정원의 다른 이름 5163 부대)

7월 7~8일께 <보안뉴스>, <전자신문> 등 IT 전문지를 중심으로 외신을 통한 정보유출 소식이 전해졌습니다. 9일 온라인매체 <미스핏츠>에 개발자 이준행씨가 상세한 의혹을 소개하며 사회관계망서비스(SNS)를 달궜고, 9일치 <한국일보>, 10일치 <세계일보> 등 일간 신문에서도 ‘국정원이 구입처로 보인다’는 의혹을 보도하기 시작했습니다. <한겨레>는 IT 담당기자가 유출된 자료를 분석한 결과, 국정원이 이 해킹 프로그램을 구매한 영수증을 찾아 11일치 1면에 실었습니다. (▶바로 가기 : 국정원, 대선 전 ‘무차별 해킹’ 프로그램 구입 의혹) 같은 날 <조선일보>는 10면에 짧은 단신 기사로 처리했습니다. 하지만 조선일보의 보도에는 ‘국가 정보기관이 해킹 프로그램을 연구용으로 구입할 수 있는 것 아니냐’는 분석이 곁들여졌습니다. 노코멘트로 일관하던 국정원은 이즈음 비공식적 루트를 통해 ‘국외용·대북용’이라는 해명을 언론들에 내놨습니다.

정말 그럴까요? <한겨레>가 주말 동안 분석에 매달린 결과, 자국민을 대상으로 하는 광범위한 불법 도·감청 정황이 곳곳에서 드러났습니다. 특히 13일치 “국정원이 ‘카톡 검열’ 기능 요구했다”는 한겨레의 보도(▶바로가기 : [단독] 해킹 프로그램 산 국정원, ‘카톡 검열’ 기능도 요청했다)는 큰 파장을 불러 일으켰습니다. 주로 국내에서 쓰는 카카오톡을 공격하려 했다는 점에서 국정원이 해킹 프로그램으로 국내 인사를 사찰하려 했다는 정황이 본격화했기 때문입니다.

14일치 <한겨레>에선 삼성 스마트폰 갤럭시 국내 모델을 이탈리아로 보내 ‘맞춤 해킹’을 의뢰하거나, 국산 백신프로그램인 안랩을 회피할 수 있도록 해달라는 요구(▶바로가기 : [단독] 국정원, 갤럭시 출시 때마다 해킹업체에 “뚫어달라”)가 있었음을 다뤄 충격을 더했습니다. 국정원이 바이버(미국 스마트폰 메신저)를 해킹해 달라고 요청했다는 보도 등 다른 언론들의 보도(▶바로가기) 도 이어졌습니다. 바이버는 야당 정치인들 사이에서 사찰을 피할 목적으로 카카오톡 대신 주로 쓴다는 메신저입니다. 유출 자료가 400GB나 되는 방대한 분량이니만큼 분석 시기에 따라 후속 보도는 계속해 이어질 것으로 보입니다.

더 이상 논란을 외면할 수 없는 처지가 된 국정원은 14일 국회 정보위원회에서 “구입한 사실은 맞으나, 국민에게 사용하지는 않았다”고 해명했습니다.

■ 대체 무슨 프로그램이길래?

지난 7월5일 일요일 늦은 밤(현지시각), 이탈리아 밀라노에 본사를 두고 있는 IT기업 ‘해킹팀’이 발칵 뒤집혔습니다. 누군가 메인 컴퓨터에 접근해 내부정보를 통째로 빼 인터넷에 올려버린 겁니다. 트위터 계정까지 탈취한 뒤 ‘해킹당한 팀’이라고 이름을 바꿔놓고 조롱했습니다.

이탈리아 해킹팀은 컴퓨터와 스마트폰을 몰래 들여다 볼 수 있는 해킹 프로그램을 개발도상국에 판매하는 것으로 악명이 높았습니다. 예컨대 에티오피아의 경우, 정부기관이 이 프로그램을 구입해 정부에 비판적인 언론인과 활동가들을 사찰했습니다.

이번에 공개된 정보에는 바로 그 문제의 해킹 프로그램 소스코드가 그대로 담겨 있었습니다. 소스코드는 프로그램의 설계도 같은 것입니다. 뿐만 아니라 각국 고객들과 주고받은 이메일, 음성 파일, 직원들이 쓰는 암호 등이 송두리째 노출됐습니다.

덕분에 “감시 프로그램은 정부와 정부기관에만 판매하고, 국제기구에 반인권 정부로 지목된 정부들과는 거래하지 않는다”던 해킹팀의 해명은 거짓임이 드러났습니다. 유엔 무기 금수 조처를 받은 수단은 이 프로그램으로 유엔 평화유지군을 해킹하려 했던 정황이 드러났습니다. 그 밖에도 정부에 비판적인 인사들을 도청하고 감시한다는 의혹을 받아온 △사우디아라비아 △러시아 △아랍에미리트 △레바논 등이 고객 명단에 올라 있었습니다.

■ 국정원도 빠질 순 없지

한국 국정원도 고객이었습니다. ‘육군 5163부대’라는 고객명을 썼는데, 국정원의 위장용 이름으로 널리 알려진 이름입니다. (▶바로가기 : 국정원의 다른 이름 5163 부대)

7월 7~8일께 <보안뉴스>, <전자신문> 등 IT 전문지를 중심으로 외신을 통한 정보유출 소식이 전해졌습니다. 9일 온라인매체 <미스핏츠>에 개발자 이준행씨가 상세한 의혹을 소개하며 사회관계망서비스(SNS)를 달궜고, 9일치 <한국일보>, 10일치 <세계일보> 등 일간 신문에서도 ‘국정원이 구입처로 보인다’는 의혹을 보도하기 시작했습니다. <한겨레>는 IT 담당기자가 유출된 자료를 분석한 결과, 국정원이 이 해킹 프로그램을 구매한 영수증을 찾아 11일치 1면에 실었습니다. (▶바로 가기 : 국정원, 대선 전 ‘무차별 해킹’ 프로그램 구입 의혹) 같은 날 <조선일보>는 10면에 짧은 단신 기사로 처리했습니다. 하지만 조선일보의 보도에는 ‘국가 정보기관이 해킹 프로그램을 연구용으로 구입할 수 있는 것 아니냐’는 분석이 곁들여졌습니다. 노코멘트로 일관하던 국정원은 이즈음 비공식적 루트를 통해 ‘국외용·대북용’이라는 해명을 언론들에 내놨습니다.

정말 그럴까요? <한겨레>가 주말 동안 분석에 매달린 결과, 자국민을 대상으로 하는 광범위한 불법 도·감청 정황이 곳곳에서 드러났습니다. 특히 13일치 “국정원이 ‘카톡 검열’ 기능 요구했다”는 한겨레의 보도(▶바로가기 : [단독] 해킹 프로그램 산 국정원, ‘카톡 검열’ 기능도 요청했다)는 큰 파장을 불러 일으켰습니다. 주로 국내에서 쓰는 카카오톡을 공격하려 했다는 점에서 국정원이 해킹 프로그램으로 국내 인사를 사찰하려 했다는 정황이 본격화했기 때문입니다.

14일치 <한겨레>에선 삼성 스마트폰 갤럭시 국내 모델을 이탈리아로 보내 ‘맞춤 해킹’을 의뢰하거나, 국산 백신프로그램인 안랩을 회피할 수 있도록 해달라는 요구(▶바로가기 : [단독] 국정원, 갤럭시 출시 때마다 해킹업체에 “뚫어달라”)가 있었음을 다뤄 충격을 더했습니다. 국정원이 바이버(미국 스마트폰 메신저)를 해킹해 달라고 요청했다는 보도 등 다른 언론들의 보도(▶바로가기) 도 이어졌습니다. 바이버는 야당 정치인들 사이에서 사찰을 피할 목적으로 카카오톡 대신 주로 쓴다는 메신저입니다. 유출 자료가 400GB나 되는 방대한 분량이니만큼 분석 시기에 따라 후속 보도는 계속해 이어질 것으로 보입니다.

더 이상 논란을 외면할 수 없는 처지가 된 국정원은 14일 국회 정보위원회에서 “구입한 사실은 맞으나, 국민에게 사용하지는 않았다”고 해명했습니다.

■ 대체 무슨 프로그램이길래?

RCS, 즉 ‘원격 제어 시스템’이라고 불리는 이 해킹 프로그램은 감시 대상이 컴퓨터와 스마트폰을 통해 보고 듣고 교류하는 모든 내용을 그대로 감시자에게 보여줍니다. 쉽게 말하자면, 내 컴퓨터의 모든 정보를 가로채 뿌려준다고 생각하면 됩니다. 컴퓨터에 웹캠이 달려 있다면 사용자 몰래 사진을 찍어 보냅니다. 스마트폰이라면 몰래 통화내용을 녹음해 전송하는 일도 가능합니다. 이 모든 일이 사용자는 알 수 없는 상태에서 이뤄집니다. 운영체제의 알려지지 않은 허점(뒷문)을 이용하기 때문에 백신에도 드러나지 않는다고 해킹팀은 광고합니다. 심지어 운영체제와 플랫폼도 가리지 않습니다. △마이크로소프트의 윈도 △리눅스 △구글 안드로이드 △애플의 아이오에스(iOS) △블랙베리 △심비안 등 모든 운영체제를 해킹할 수 있다는 겁니다. 해킹팀은 이 프로그램의 최신 버전에 ‘갈릴레오’라는 이름을 붙여 판매해 왔습니다.

그런 방식이라면, 암호화된 메신저를 사용한다고 해도 아무 소용이 없습니다. 키보드 입력 단계에서 정보를 가로챌 수 있기 때문입니다. 보안에 강하다는 텔레그램 메신저에 시간이 흐르면 자동 폭파되는 ‘비밀대화’ 기능을 썼더라도, 무슨 말을 치는지 다 볼 수 있다면 더 이상 ‘비밀대화’라고 말할 수 없지 않을까요? 물론 자주 사용하는 아이디, 비밀번호 역시 입력하는 순간 노출됩니다. (▶바로가기 : 문자·메신저·메일로 ‘피싱 인터넷 주소’ 전송…눌러서 감염땐 통화·카톡 내용 다 들여다봐)

다만 이 프로그램엔 한계가 있습니다. 감시 대상자의 컴퓨터나 스마트폰에 이 해킹 프로그램이 설치되어 있어야만 합니다. 해킹팀 쪽은 감시 대상자의 무선공유기를 조작해 RCS를 설치하거나, 문서파일, 파워포인트 파일 등으로 위장한 악성코드 설치 파일을 보내거나, 일반 웹사이트로 보이는 변조된 설치 링크를 보내는 식으로 설치할 수 있다고 설명하고 있습니다.

■ 국정원의 감시 대상은 누구였나

이 프로그램으로 국정원은 뭘 하려고 했을까요? 정말 14일 해명대로 “대북 감시용”, “연구용”이었을까요? 이병호 국정원장은 이날 “북한 해킹을 대비하기 위한 연구용이고 시민들을 대상으로 한 적은 결코 없다”고 말했는데요. 지금까지의 보도를 종합하면, 점점 더 그럴 가능성은 작아지고 있습니다.

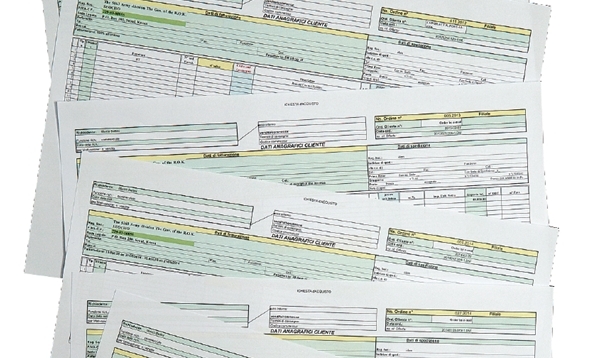

국정원이 해킹 프로그램 구입을 시도한 것은 2010년 말입니다. 이 무렵 ‘나나테크’라는 대행업체가 국정원을 대리해 2010년 8월 해킹팀에 연락을 취해왔고 “한국 실정상 불법이기 때문에 대신해서” 구입한다고 이탈리아 쪽에 설명했습니다. 해킹팀은 2010년 12월7일 서울의 한 호텔에서 만나 제품을 시연했고, 나나테크 쪽에선 특히 휴대전화 감시 기능에 관심을 보였습니다. 오랜 가격 협상 끝에 2011년 12월 계약이 체결됩니다. 이후 현재(2015년 7월)까지 5차례의 애프터서비스를 받았습니다. 2013년 3월26일에는 프로그램 ‘유지 보수 훈련’을 위해 다시 해킹팀 관계자가 서울의 호텔을 찾았고, 국정원 쪽의 요구를 담은 ‘출장 보고서’를 작성하기도 했습니다. 국정원은 이 업체에 8억여원이 넘는 돈을 지불했습니다. 국정원 명의의 농협 계좌에서 해킹팀의 도이체방크 계좌로 송금한 영수증도 나왔습니다.

■ 한글 문서 파일·네이버 블로그·카톡 게임 미끼 맞춤 악성코드 주문

지난 5년간 국정원(나나테크)-이탈리아 해킹팀 사이에 오간 메일을 보면, 한국 쪽의 요구는 보다 명확해집니다.

첫째, 국정원은 스마트폰 국내용 모델 해킹에 초점을 맞췄습니다. 2013년 2월에는 당시 출시된 지 7개월여 지난 갤럭시S3 국내 모델을 이탈리아에 보내 몰래 음성녹음이 가능한지 살펴달라고 주문했습니다. 외국에 출시된 모델은 기본 애플리케이션 등이 국내용과 다릅니다. 국정원이 타깃으로 삼은 감시 대상자가 국내용 모델을 쓰고 있었을 가능성이 커집니다. 이후로도 갤럭시 최신형 등이 나올 때마다 기술지원을 요청했습니다. 안랩의 ‘V3 모바일 2.0’과 같은 국내용 백신을 회피하기 위한 방법을 문의하기도 했습니다.

둘째, 국정원은 이와 별도로 카카오톡을 해킹하길 원했습니다. 2014년 3월, 해킹팀 내부 메일에는 “한국에서 가장 일반적으로 사용되는 카카오톡에 대한 (해킹 기능 개발) 진행상황에 대해 물었다”는 대목이 나옵니다. RCS를 사용하면 감시 대상의 컴퓨터를 일일이 볼 수 있지만, 그뿐 아니라 카카오톡 자체에 대한 해킹 기능을 요구했던 것으로 보입니다.

셋째, 지방선거를 앞두고 안드로이드 스마트폰 공격을 요청했습니다. 2014년 3월께 오간 해킹팀의 ‘출장보고서’를 보면 “그들(국정원)의 주된 관심사는 원격의 안드로이드, 아이폰에 대한 공격”이며 “특히 6월에 안드로이드 공격을 이용하길 원한다”고 적고 있습니다. 2014년 6월은 지방선거가 있던 해입니다.

이 밖에도 ‘서울대 공대 동창회 명부’라는 제목의 한글로 된 MS 워드 파일에 악성코드를 심어달라고 요청하거나, <미디어오늘> 기자를 사칭한 천안함 보도 관련 문의 워드 파일에 악성코드를 심어달라고 요청한 기록도 나옵니다. 천안함 관련 연구진, 서울대 출신 고위관계자 등이 감시 대상자였을 가능성이 커지는 대목입니다. (▶바로 가기 : 국정원 도입 해킹프로그램, ‘국내 사찰용’인 7가지 이유)

일반 국민을 대상으로도 광범위한 사찰이 이뤄졌을 가능성도 엿보입니다. 국정원이 해킹팀 쪽에 ‘악성 코드를 심어 달라’며 보낸 설치 파일 링크를 살펴보면, △네이버 맛집 소개 블로그 △벚꽃축제를 다룬 블로그 △삼성 업데이트 사이트를 미끼로 내건 주소가 나옵니다. 일반인들이 흔히 관련 정보를 얻기 위해 누를 법한 링크들입니다. 메르스가 극성을 부리던 지난 6월에는 메르스 정보 링크를 위장한 악성코드를 요청(▶바로가기)하기도 했습니다. △애니팡2 △모두의 마블 △드래곤 플라이트 같은 인기 애플리케이션에 악성 코드를 심는 실험도 진행했습니다. (▶바로가기 : 국정원, ‘애니팡2’ 등 카톡 게임으로도 해킹 시도 정황)

또 해킹팀과 거래할 때 썼던 국정원 직원의 이메일 아이디를 추적한 결과, 핸드폰에서 무료로 영화나 드라마를 볼 수 있는 앱(‘영화 천국’)의 설치파일(apk 파일) 등을 다운받을 수 있도록 구글 블로그 등에 공개했던 것이 발견됐습니다. 물론 이 앱 속에는 스파이웨어가 숨어 있었습니다. (▶바로가기)

■ 대북 정보활동에 썼다면 합법?

RCS, 즉 ‘원격 제어 시스템’이라고 불리는 이 해킹 프로그램은 감시 대상이 컴퓨터와 스마트폰을 통해 보고 듣고 교류하는 모든 내용을 그대로 감시자에게 보여줍니다. 쉽게 말하자면, 내 컴퓨터의 모든 정보를 가로채 뿌려준다고 생각하면 됩니다. 컴퓨터에 웹캠이 달려 있다면 사용자 몰래 사진을 찍어 보냅니다. 스마트폰이라면 몰래 통화내용을 녹음해 전송하는 일도 가능합니다. 이 모든 일이 사용자는 알 수 없는 상태에서 이뤄집니다. 운영체제의 알려지지 않은 허점(뒷문)을 이용하기 때문에 백신에도 드러나지 않는다고 해킹팀은 광고합니다. 심지어 운영체제와 플랫폼도 가리지 않습니다. △마이크로소프트의 윈도 △리눅스 △구글 안드로이드 △애플의 아이오에스(iOS) △블랙베리 △심비안 등 모든 운영체제를 해킹할 수 있다는 겁니다. 해킹팀은 이 프로그램의 최신 버전에 ‘갈릴레오’라는 이름을 붙여 판매해 왔습니다.

그런 방식이라면, 암호화된 메신저를 사용한다고 해도 아무 소용이 없습니다. 키보드 입력 단계에서 정보를 가로챌 수 있기 때문입니다. 보안에 강하다는 텔레그램 메신저에 시간이 흐르면 자동 폭파되는 ‘비밀대화’ 기능을 썼더라도, 무슨 말을 치는지 다 볼 수 있다면 더 이상 ‘비밀대화’라고 말할 수 없지 않을까요? 물론 자주 사용하는 아이디, 비밀번호 역시 입력하는 순간 노출됩니다. (▶바로가기 : 문자·메신저·메일로 ‘피싱 인터넷 주소’ 전송…눌러서 감염땐 통화·카톡 내용 다 들여다봐)

다만 이 프로그램엔 한계가 있습니다. 감시 대상자의 컴퓨터나 스마트폰에 이 해킹 프로그램이 설치되어 있어야만 합니다. 해킹팀 쪽은 감시 대상자의 무선공유기를 조작해 RCS를 설치하거나, 문서파일, 파워포인트 파일 등으로 위장한 악성코드 설치 파일을 보내거나, 일반 웹사이트로 보이는 변조된 설치 링크를 보내는 식으로 설치할 수 있다고 설명하고 있습니다.

■ 국정원의 감시 대상은 누구였나

이 프로그램으로 국정원은 뭘 하려고 했을까요? 정말 14일 해명대로 “대북 감시용”, “연구용”이었을까요? 이병호 국정원장은 이날 “북한 해킹을 대비하기 위한 연구용이고 시민들을 대상으로 한 적은 결코 없다”고 말했는데요. 지금까지의 보도를 종합하면, 점점 더 그럴 가능성은 작아지고 있습니다.

국정원이 해킹 프로그램 구입을 시도한 것은 2010년 말입니다. 이 무렵 ‘나나테크’라는 대행업체가 국정원을 대리해 2010년 8월 해킹팀에 연락을 취해왔고 “한국 실정상 불법이기 때문에 대신해서” 구입한다고 이탈리아 쪽에 설명했습니다. 해킹팀은 2010년 12월7일 서울의 한 호텔에서 만나 제품을 시연했고, 나나테크 쪽에선 특히 휴대전화 감시 기능에 관심을 보였습니다. 오랜 가격 협상 끝에 2011년 12월 계약이 체결됩니다. 이후 현재(2015년 7월)까지 5차례의 애프터서비스를 받았습니다. 2013년 3월26일에는 프로그램 ‘유지 보수 훈련’을 위해 다시 해킹팀 관계자가 서울의 호텔을 찾았고, 국정원 쪽의 요구를 담은 ‘출장 보고서’를 작성하기도 했습니다. 국정원은 이 업체에 8억여원이 넘는 돈을 지불했습니다. 국정원 명의의 농협 계좌에서 해킹팀의 도이체방크 계좌로 송금한 영수증도 나왔습니다.

■ 한글 문서 파일·네이버 블로그·카톡 게임 미끼 맞춤 악성코드 주문

지난 5년간 국정원(나나테크)-이탈리아 해킹팀 사이에 오간 메일을 보면, 한국 쪽의 요구는 보다 명확해집니다.

첫째, 국정원은 스마트폰 국내용 모델 해킹에 초점을 맞췄습니다. 2013년 2월에는 당시 출시된 지 7개월여 지난 갤럭시S3 국내 모델을 이탈리아에 보내 몰래 음성녹음이 가능한지 살펴달라고 주문했습니다. 외국에 출시된 모델은 기본 애플리케이션 등이 국내용과 다릅니다. 국정원이 타깃으로 삼은 감시 대상자가 국내용 모델을 쓰고 있었을 가능성이 커집니다. 이후로도 갤럭시 최신형 등이 나올 때마다 기술지원을 요청했습니다. 안랩의 ‘V3 모바일 2.0’과 같은 국내용 백신을 회피하기 위한 방법을 문의하기도 했습니다.

둘째, 국정원은 이와 별도로 카카오톡을 해킹하길 원했습니다. 2014년 3월, 해킹팀 내부 메일에는 “한국에서 가장 일반적으로 사용되는 카카오톡에 대한 (해킹 기능 개발) 진행상황에 대해 물었다”는 대목이 나옵니다. RCS를 사용하면 감시 대상의 컴퓨터를 일일이 볼 수 있지만, 그뿐 아니라 카카오톡 자체에 대한 해킹 기능을 요구했던 것으로 보입니다.

셋째, 지방선거를 앞두고 안드로이드 스마트폰 공격을 요청했습니다. 2014년 3월께 오간 해킹팀의 ‘출장보고서’를 보면 “그들(국정원)의 주된 관심사는 원격의 안드로이드, 아이폰에 대한 공격”이며 “특히 6월에 안드로이드 공격을 이용하길 원한다”고 적고 있습니다. 2014년 6월은 지방선거가 있던 해입니다.

이 밖에도 ‘서울대 공대 동창회 명부’라는 제목의 한글로 된 MS 워드 파일에 악성코드를 심어달라고 요청하거나, <미디어오늘> 기자를 사칭한 천안함 보도 관련 문의 워드 파일에 악성코드를 심어달라고 요청한 기록도 나옵니다. 천안함 관련 연구진, 서울대 출신 고위관계자 등이 감시 대상자였을 가능성이 커지는 대목입니다. (▶바로 가기 : 국정원 도입 해킹프로그램, ‘국내 사찰용’인 7가지 이유)

일반 국민을 대상으로도 광범위한 사찰이 이뤄졌을 가능성도 엿보입니다. 국정원이 해킹팀 쪽에 ‘악성 코드를 심어 달라’며 보낸 설치 파일 링크를 살펴보면, △네이버 맛집 소개 블로그 △벚꽃축제를 다룬 블로그 △삼성 업데이트 사이트를 미끼로 내건 주소가 나옵니다. 일반인들이 흔히 관련 정보를 얻기 위해 누를 법한 링크들입니다. 메르스가 극성을 부리던 지난 6월에는 메르스 정보 링크를 위장한 악성코드를 요청(▶바로가기)하기도 했습니다. △애니팡2 △모두의 마블 △드래곤 플라이트 같은 인기 애플리케이션에 악성 코드를 심는 실험도 진행했습니다. (▶바로가기 : 국정원, ‘애니팡2’ 등 카톡 게임으로도 해킹 시도 정황)

또 해킹팀과 거래할 때 썼던 국정원 직원의 이메일 아이디를 추적한 결과, 핸드폰에서 무료로 영화나 드라마를 볼 수 있는 앱(‘영화 천국’)의 설치파일(apk 파일) 등을 다운받을 수 있도록 구글 블로그 등에 공개했던 것이 발견됐습니다. 물론 이 앱 속에는 스파이웨어가 숨어 있었습니다. (▶바로가기)

■ 대북 정보활동에 썼다면 합법?

만약 북한을 상대로 하는 해킹이었다면, 북한산 소프트웨어의 취약점을 연구해야 맞습니다. 북한은 미국 마이크로소프트사의 윈도나 구글의 안드로이드가 아니라, ‘붉은별’이라는 컴퓨터 운영체계와 ‘아리랑’ 휴대전화 운영체계를 독자적으로 개발해 쓰고 있습니다. 카카오톡을 쓰지 않는 건 말할 것도 없으니 카카오톡을 ‘공격’하는 기술을 익혀 봤자 소용이 없습니다.

이에 대해 국정원은 “남파 간첩이 카카오톡을 쓰고 있다”며 해명했습니다. 이미 이슬람국가(IS)와 같은 반국가단체 등에서 각국 정부의 추적을 피하기 위해 ‘슈어스팟’ 등의 암호화된 메신저를 쓰고 있다는 점을 볼 때 설득력이 다소 떨어지기는 합니다. 누리꾼들은 “북한 사람들이 단통법이 없어서 갤럭시 최신형을 사서 쓴다”, “간첩들은 바보라서 카톡을 쓴다”며 국정원의 해명을 비꼬고 있습니다. 오픈소스인 안드로이드가 애플의 아이폰 운영체계(iOS)에 견줘 상대적으로 보안의 ‘구멍’이 더 잘 노출된다는 것은 이미 널리 알려진 사실입니다. 국민 대부분이 사용하는 삼성의 안드로이드 폰을 출시 때마다 뚫어달라고 요구했다는데, 과연 남파 간첩이 보안이 취약한 안드로이드 스마트폰에서 카톡으로 접선했을지는 상상에 맡기겠습니다.

만약 간첩으로 의심되는 사람이, 정말로 국내에서 카톡을 썼을 수도 있지 않으냐? 첩보분야 프로 중의 프로인 국정원 직원이 한국을 방문한 인도네시아 특사단 호텔방에 잠입했다가 되돌아온 특사단에게 ‘딱 걸려’ 망신을 사는 일도 있었으니, 백번 양보해서 그 수준의 프로들이 북한에도 많다고 칩시다. 그렇다면 국정원은 법원에 압수수색 영장을 신청해서 간첩 의심자에게 접근할 필요도 없이 카카오톡 서버째 통신 내용을 열람할 수 있었습니다. 무분별한 카카오톡 압색영장이 문제가 돼 제동이 걸린 것은 지난해 말로 비교적 최근의 일입니다. 굳이 카카오톡 ‘해킹 기술’까지 요구할 이유가 없었다는 겁니다.

카카오톡 서버 압수수색이 아니라도 검찰이나 국정원에서 일종의 ‘사전 감청 영장’(‘통신제한조치허가서’)을 신청하면, 휴대전화와 인터넷망을 비롯한 모든 전기통신에 대한 감청(도청) 등이 법적으로 허용됩니다. 영장을 치면 그 사람이 눈치채지 않겠느냐고요? 감청 영장은 감청 당시에 당사자에게 알려주지 않습니다. 통신비밀보호법은 감청에 2개월~4개월의 기간 제한을 두었으며, 긴박한 상황의 경우 바로 감청할 수 있지만 36시간 내에 법원 허가를 받도록 규정하고 있습니다.

사법부 영장을 받는 것보다 더 간편한 방법도 있습니다. 간첩과 같이 국가의 중차대한 위협이 되는 상황에서는 영장 없이 대통령의 서면 승인만으로도 휴대전화를 감청할 수 있습니다. 그 외에 영장이나 대통령의 승인을 받지 않고 이뤄지는 모든 도·감청은 불법입니다. ‘영장을 받을 수 없는 상대’를 도청하려 한 것이 아니냐는 의문이 불거지는 것도 그래서입니다.

■ ‘뻔한’ 해명할 수밖에 없는 까닭

이렇듯 “대북용”이란 것은 빤히 보이는 해명이지만 국정원은 그런 대답을 내놓을 수밖에 없습니다. “대북용” 혹은 “남파 간첩 대응용”이라고 하면 아무래도 국정원이 무슨 행동을 하든 이해받을 수 있는 범위가 생기기 때문입니다. 국정원은 정보기관으로 대북 정보활동이나 국외 첩보활동이 주 업무입니다. 만약 스파이웨어를 북한에 있는 고위 관료의 휴대전화에 깔았다면 외교적으로는 문제가 될 수 있겠지만, 국내에서는 법적으로 양해될 수 있는 범위일 겁니다. 미국도 ‘스노든 사태’ 때 메르켈 독일 총리를 도청한 것이 드러나 외교적 스캔들이 됐지만, 첩보 기관끼리 타국의 고위급 인사를 감시하는 것은 들키지 않는 범위에서 다들 으레 있는 일이라고 짐작하게 마련이었습니다.

결국 관건은 ‘누구를 대상으로 했는가’입니다. 정황상 북한 거주자에 대한 공격은 아닌 것이 확실합니다. 그럼 국내에서 활동하는 남파 간첩의 휴대전화에 스파이웨어를 심어 오가는 내용을 훔쳐봤다면 어떨까요. 이런 행위는 합법일까요? 결론부터 얘기하면 불법입니다. 법조계에서는 “외국 국적자가 대상이라면 영장 없는 도청도 허용 가능한 범위가 될 수는 있다. 하지만 그렇다고 해도 통신비밀보호법에서 허용되는 행위는 도·감청에 한정된다. 스파이웨어는 법이 정한 범위를 뛰어넘는다. 악성코드나 스파이웨어를 썼다면 그 대상이 누구든 상관없이 불법”이라고 설명합니다. (▶바로가기 : “국정원, 대북 첩보활동 위해 해킹 했어도 불법” )

그런데 심지어 감시 대상자가 야당 정치인이거나 정부에 비판적인 사회 활동가 혹은 언론인이라면? 국정원의 업무는 대외 첩보활동이지, 대국민 감시가 아닙니다. 그런 점에서 파장이 거세게 일 수 있습니다.

국정원이 구체적으로 국민 누구를 감시해 왔는가에 대해선 아직까지 이렇다 할 증거가 드러나지 않았는데요. 지난 15일께 이번 해킹 사태를 주시하고 있는 세계적인 정보공개사이트 ‘위키리크스’가 트위터에 “‘해킹팀’이 한국군(SKA·국정원을 지칭)의 변호사 컴퓨터 해킹을 도왔다”고 이메일 첨부파일을 올렸다가 사실이 아닌 것으로 드러나는 해프닝도 있었습니다. 문제의 이메일에, 국정원 요원 훈련을 위해 방한하기도 했던 해킹팀 직원이 다른 직원에게 2013년 9월 국정원(SKA)과 모아카(MOACA·몽골 정보기관)의 요구사항을 함께 설명하며 “고객의 목표 대상은 변호사”라고 썼던 기록이 있었던 겁니다. 하지만, <한겨레> 후속 취재 결과 이 ‘고객’은 몽골 정보기관을 지칭한 것으로 확인됐습니다.

‘국정원은 누구를 감시하고 있었나’에 대한 의문이 커지는 가운데 <한겨레>는 7월22일, 국정원의 ‘해킹팀’ 프로그램 구매를 대행한 나나테크의 허손구 대표를 인터뷰해 “국정원의 타깃은 중국 내에 있는 한국인이었다”는 주장을 단독 보도했습니다. (▶바로가기 : [단독]나나테크 대표 “국정원 주 타깃은 중국 내 한국인”) 다시 말씀드리지만 자국민을 대상으로 한 영장 없는 도·감청은 자국민이 국외에 있던 국내에 있던 간에 불법입니다. 도·감청의 범위를 능가하는 해킹 프로그램 사용이 불법인 것은 두말할 나위도 없습니다.

■ 왜 영장 받지 않고 ‘스파이웨어’ 구입 택했나

만약 북한을 상대로 하는 해킹이었다면, 북한산 소프트웨어의 취약점을 연구해야 맞습니다. 북한은 미국 마이크로소프트사의 윈도나 구글의 안드로이드가 아니라, ‘붉은별’이라는 컴퓨터 운영체계와 ‘아리랑’ 휴대전화 운영체계를 독자적으로 개발해 쓰고 있습니다. 카카오톡을 쓰지 않는 건 말할 것도 없으니 카카오톡을 ‘공격’하는 기술을 익혀 봤자 소용이 없습니다.

이에 대해 국정원은 “남파 간첩이 카카오톡을 쓰고 있다”며 해명했습니다. 이미 이슬람국가(IS)와 같은 반국가단체 등에서 각국 정부의 추적을 피하기 위해 ‘슈어스팟’ 등의 암호화된 메신저를 쓰고 있다는 점을 볼 때 설득력이 다소 떨어지기는 합니다. 누리꾼들은 “북한 사람들이 단통법이 없어서 갤럭시 최신형을 사서 쓴다”, “간첩들은 바보라서 카톡을 쓴다”며 국정원의 해명을 비꼬고 있습니다. 오픈소스인 안드로이드가 애플의 아이폰 운영체계(iOS)에 견줘 상대적으로 보안의 ‘구멍’이 더 잘 노출된다는 것은 이미 널리 알려진 사실입니다. 국민 대부분이 사용하는 삼성의 안드로이드 폰을 출시 때마다 뚫어달라고 요구했다는데, 과연 남파 간첩이 보안이 취약한 안드로이드 스마트폰에서 카톡으로 접선했을지는 상상에 맡기겠습니다.

만약 간첩으로 의심되는 사람이, 정말로 국내에서 카톡을 썼을 수도 있지 않으냐? 첩보분야 프로 중의 프로인 국정원 직원이 한국을 방문한 인도네시아 특사단 호텔방에 잠입했다가 되돌아온 특사단에게 ‘딱 걸려’ 망신을 사는 일도 있었으니, 백번 양보해서 그 수준의 프로들이 북한에도 많다고 칩시다. 그렇다면 국정원은 법원에 압수수색 영장을 신청해서 간첩 의심자에게 접근할 필요도 없이 카카오톡 서버째 통신 내용을 열람할 수 있었습니다. 무분별한 카카오톡 압색영장이 문제가 돼 제동이 걸린 것은 지난해 말로 비교적 최근의 일입니다. 굳이 카카오톡 ‘해킹 기술’까지 요구할 이유가 없었다는 겁니다.

카카오톡 서버 압수수색이 아니라도 검찰이나 국정원에서 일종의 ‘사전 감청 영장’(‘통신제한조치허가서’)을 신청하면, 휴대전화와 인터넷망을 비롯한 모든 전기통신에 대한 감청(도청) 등이 법적으로 허용됩니다. 영장을 치면 그 사람이 눈치채지 않겠느냐고요? 감청 영장은 감청 당시에 당사자에게 알려주지 않습니다. 통신비밀보호법은 감청에 2개월~4개월의 기간 제한을 두었으며, 긴박한 상황의 경우 바로 감청할 수 있지만 36시간 내에 법원 허가를 받도록 규정하고 있습니다.

사법부 영장을 받는 것보다 더 간편한 방법도 있습니다. 간첩과 같이 국가의 중차대한 위협이 되는 상황에서는 영장 없이 대통령의 서면 승인만으로도 휴대전화를 감청할 수 있습니다. 그 외에 영장이나 대통령의 승인을 받지 않고 이뤄지는 모든 도·감청은 불법입니다. ‘영장을 받을 수 없는 상대’를 도청하려 한 것이 아니냐는 의문이 불거지는 것도 그래서입니다.

■ ‘뻔한’ 해명할 수밖에 없는 까닭

이렇듯 “대북용”이란 것은 빤히 보이는 해명이지만 국정원은 그런 대답을 내놓을 수밖에 없습니다. “대북용” 혹은 “남파 간첩 대응용”이라고 하면 아무래도 국정원이 무슨 행동을 하든 이해받을 수 있는 범위가 생기기 때문입니다. 국정원은 정보기관으로 대북 정보활동이나 국외 첩보활동이 주 업무입니다. 만약 스파이웨어를 북한에 있는 고위 관료의 휴대전화에 깔았다면 외교적으로는 문제가 될 수 있겠지만, 국내에서는 법적으로 양해될 수 있는 범위일 겁니다. 미국도 ‘스노든 사태’ 때 메르켈 독일 총리를 도청한 것이 드러나 외교적 스캔들이 됐지만, 첩보 기관끼리 타국의 고위급 인사를 감시하는 것은 들키지 않는 범위에서 다들 으레 있는 일이라고 짐작하게 마련이었습니다.

결국 관건은 ‘누구를 대상으로 했는가’입니다. 정황상 북한 거주자에 대한 공격은 아닌 것이 확실합니다. 그럼 국내에서 활동하는 남파 간첩의 휴대전화에 스파이웨어를 심어 오가는 내용을 훔쳐봤다면 어떨까요. 이런 행위는 합법일까요? 결론부터 얘기하면 불법입니다. 법조계에서는 “외국 국적자가 대상이라면 영장 없는 도청도 허용 가능한 범위가 될 수는 있다. 하지만 그렇다고 해도 통신비밀보호법에서 허용되는 행위는 도·감청에 한정된다. 스파이웨어는 법이 정한 범위를 뛰어넘는다. 악성코드나 스파이웨어를 썼다면 그 대상이 누구든 상관없이 불법”이라고 설명합니다. (▶바로가기 : “국정원, 대북 첩보활동 위해 해킹 했어도 불법” )

그런데 심지어 감시 대상자가 야당 정치인이거나 정부에 비판적인 사회 활동가 혹은 언론인이라면? 국정원의 업무는 대외 첩보활동이지, 대국민 감시가 아닙니다. 그런 점에서 파장이 거세게 일 수 있습니다.

국정원이 구체적으로 국민 누구를 감시해 왔는가에 대해선 아직까지 이렇다 할 증거가 드러나지 않았는데요. 지난 15일께 이번 해킹 사태를 주시하고 있는 세계적인 정보공개사이트 ‘위키리크스’가 트위터에 “‘해킹팀’이 한국군(SKA·국정원을 지칭)의 변호사 컴퓨터 해킹을 도왔다”고 이메일 첨부파일을 올렸다가 사실이 아닌 것으로 드러나는 해프닝도 있었습니다. 문제의 이메일에, 국정원 요원 훈련을 위해 방한하기도 했던 해킹팀 직원이 다른 직원에게 2013년 9월 국정원(SKA)과 모아카(MOACA·몽골 정보기관)의 요구사항을 함께 설명하며 “고객의 목표 대상은 변호사”라고 썼던 기록이 있었던 겁니다. 하지만, <한겨레> 후속 취재 결과 이 ‘고객’은 몽골 정보기관을 지칭한 것으로 확인됐습니다.

‘국정원은 누구를 감시하고 있었나’에 대한 의문이 커지는 가운데 <한겨레>는 7월22일, 국정원의 ‘해킹팀’ 프로그램 구매를 대행한 나나테크의 허손구 대표를 인터뷰해 “국정원의 타깃은 중국 내에 있는 한국인이었다”는 주장을 단독 보도했습니다. (▶바로가기 : [단독]나나테크 대표 “국정원 주 타깃은 중국 내 한국인”) 다시 말씀드리지만 자국민을 대상으로 한 영장 없는 도·감청은 자국민이 국외에 있던 국내에 있던 간에 불법입니다. 도·감청의 범위를 능가하는 해킹 프로그램 사용이 불법인 것은 두말할 나위도 없습니다.

■ 왜 영장 받지 않고 ‘스파이웨어’ 구입 택했나

그렇다면 국정원은 왜 몰래 원격감시프로그램을 구매해야 했을까요?

첫째, 감시대상이 적법한 영장 절차를 밟기 어렵다는 판단을 내린 경우입니다. 민간인 사찰 의혹이 나오는 이유입니다.

둘째, 장비와 편의성의 문제입니다. 현행법은 영장에 따른 모든 전자통신기기기의 감청을 허용하고 있지만, 국정원은 “휴대전화 감청에 필요한 설비 등이 없어 영장을 (효과적으로) 집행할 수 없다”고 줄곧 주장해 왔습니다. 휴대전화 이동통신망 감청은, 인터넷망에서 신호를 가로채는 ‘패킷 감청’과 또 기술적으로 다르기 때문입니다.

그런데 만약 이동통신사에서 어떤 이의 휴대전화든지 실시간으로 모니터링할 수 있는 장비를 사전에 미리 갖추고 있었다면, 국정원 쪽에서는 별도의 기술적인 준비 없이도 통신사를 통해 영장을 집행하면 바로 들여다 볼 수 있을 겁니다. 그렇다면 통신사 차원에서 개개인이 휴대전화로 뭘 하고 있는지 실시간으로 들여다 볼 수 있다는 건데, 통신사가 사실상 ‘디지털 빅브라더’가 되는 셈입니다. 국내외를 막론하고 사용자들의 반발이 만만치 않을 겁니다. 이 방법이 실질적으로 어려우니 상대의 컴퓨터나 휴대전화에 몰래 스파이웨어를 설치해 정보를 빼돌리는 수법이 국외 첩보 시장에서는 어찌 보면 고전 중의 고전으로 널리 사용돼 온 겁니다.

이에 따라 국정원의 ‘정보기술력’에 대한 의문도 제기되고 있습니다. 세계적으로 해커들이 컴퓨터와 스마트폰 운영체계의 ‘백도어’를 활용해 침투하는 수법을 쓰고 있는데, 국내 대표적인 첩보기관은 기본적인 스파이웨어 도구조차 갖추지 못하고 ‘아웃소싱’을 맡겼다는 얘깁니다. 차라리 국정원이 북한 컴퓨터 운영체계의 ‘구멍’을 발견하는 데 8억여원의 예산을 책정했다면, 이렇게까지 답답하지는 않을 겁니다.

뿐만 아니라 국정원이 국내에서 수집한 정보가 국외로 유출되고 있을 위험성도 제기됩니다. 기술적으로는 해킹팀 본사에서 국내에서 쓰는 원격제어프로그램에서 어떤 정보를 모으고 있는지 들여다 볼 수 있는 가능성이 있습니다. 국정원의 활동이 해킹팀에 고스란히 노출될 수 있다는 얘기입니다. 민감한 정보를 모아야 하는 ‘대외 첩보용’으로는 적합하지 않습니다.

또 해킹팀의 설립자 다비드 빈센체티는 13일(현지시각) 이탈리아 현지 언론과의 인터뷰에서 “우리가 판매한 툴은 정기적으로 업데이트 하지 않으면 금방 사용할 수 없다”고 말했습니다. ‘비민주적인 정부에서 국민을 사찰할 수 있는 해킹 도구를 팔았다’는 비판에 대한 변명이었습니다. 실제로 해킹팀은 에티오피아에서 이 해킹 프로그램이 비판적 언론인을 감시하는 데 쓰였다는 것을 알고 2014년부터는 업데이트를 중단했다고 말하기도 했습니다. (▶바로가기: 이탈리아 해킹업체와 거래 20여개국, 리비아·이집트 등 대부분 인권 후진국 )

■ 국정원의 들통난 ‘거짓 해명’

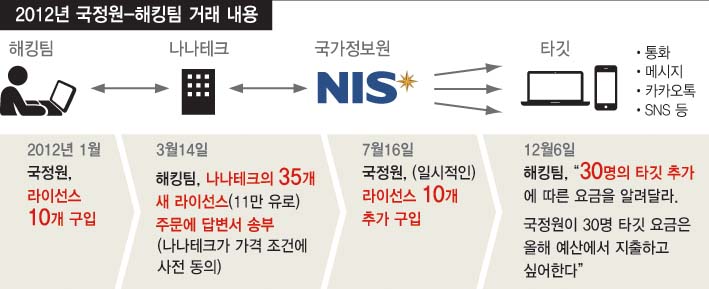

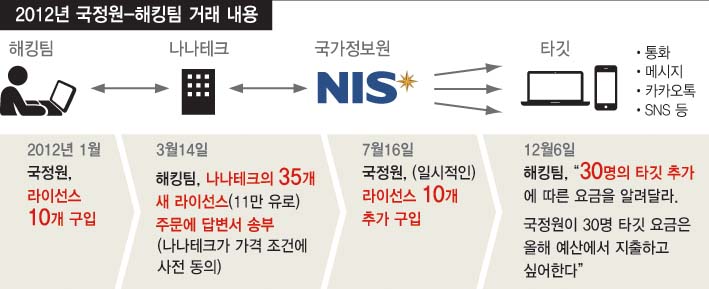

국정원은 14일 해명에서 “해킹 소프트웨어를 구입한 것은 두 차례 10개 회선씩, 총 20명분에 불과(해 대국민 감시용이기 어렵다)”고 주장하고 있지만, 이 또한 사실과 다릅니다. 14일까지의 언론 보도에서는 발견된 감시 프로그램 판매 기록이 20건인 것으로 보도됐지만, 이는 반드시 감시 대상자가 20명이어야 한다는 얘기가 아닙니다. 일정한 수의 라이선스(감시할 수 있는 관리자 권한)만으로도 해킹 공격의 대상을 바꿔가며 계속해 사용할 수 있습니다. 공격 대상이 무한정 커질 수 있다는 얘깁니다. (▶바로가기: 감시 20명뿐?…대상 바꿔가며 20명 이상 해킹 정황 )

뿐만 아니라 국정원은 2012년 12월 6일 대통령 선거를 2주 가량 앞둔 시점에 해킹 프로그램 라이선스를 30개 추가 주문했습니다. 이보다 앞선 2012년 3월에도 35개 라이선스를 추가로 주문한 바 있습니다. 그해 4월 19대 국회의원 총선을 한달 앞둔 시점이었습니다.(▶바로가기: [단독] 국정원, 2012년 총선·대선 직전 ‘해킹 계정’ 긴급 주문 ) 해킹팀의 내부 메일에서는 “동시에 많은(lots of) 타겟들을” 성공적으로 감시하고 있으며 “전국을 대상으로 확대할 수 있다”는 언급도 발견됐습니다.

해킹팀이 한국 내 제2, 제3의 고객들을 확보하려 했다는 정황도 속속 드러나고 있습니다. 국방부 국방사이버TF팀 소속 중령의 연락처와, 경찰청으로 추정되는 또 다른 정부기관과의 접촉 흔적이 발견됐기 때문입니다.

하지만 국정원은 위기를 ‘기회’로 돌파할 기세입니다. 이번 기회에 북한의 사이버 테러 위협을 강조하면서 안보 차원에서라도 이동통신 감청 장비 설치를 의무화해야 한다고 나선 겁니다. 현재 통신비밀보호법상 휴대전화 사업자들이 감청 설비 설치를 의무화하도록 하는 법안이 통과를 목전에 두고 있습니다. 강신명 경찰청장은 이번 사태를 두고 “법에서 규정한 도·감청이 아닌, 해킹을 통한 내사와 수사는 명백한 실정법 위반”이라고 국정원과 선을 그으면서도, “(대테러방지법 등)관련 법이 통과되지 않는 한 사용할 수 없다”고 여운을 남겼습니다. <동아일보>의 15일자 사설은 “북의 사이버테러에 맞서야 할 정부의 감청장비 도입을 무조건 막는 것도 능사는 아닐 것”이라며 “이동통신사에 감청장치를 의무화하는 입법은 반드시 필요하다”고 썼습니다.

■ 국정원 담당 실무자의 자살

불법 해킹프로그램을 통한 내국인 감찰 의혹이 날로 커져가던 18일, 충격적인 소식이 전해졌습니다. 국정원 3차장 산하 기술개발국에서 해킹프로그램 구입 및 운영 실무를 맡았던 팀장급 직원 임아무개(45)씨가, 자신의 마티즈 승용차에서 번개탄을 피워 숨진 채 발견됐습니다.

곁에서 발견된 유서에는 “정말 내국인에 대한, 선거에 대한 사찰은 전혀 없었습니다. 외부에 대한 파장보다 국정원의 위상이 중요하다고 판단하여 혹시나 대테러, 대북 공작활동에 오해를 일으킬 지원했던 자료들을 삭제하였습니다”라는 내용이 담겨 있었습니다. (▶바로가기: 사찰 안했다면서…무얼 급히 지우고 황망히 떠나야만 했을까)

여당은 “야당과 언론의 무리한 의혹 제기가 국정원 직원을 자살로 내몰았다”며 즉시 공세를 퍼부었습니다. 하지만 임씨는 14일부터 국정원에서 직무와 관련한 특별 감찰을 강도 높게 받아온 것으로 알려졌습니다. 목숨을 끊은 18일 당일에도 오전 10시부터 국정원에서 후속 감찰을 받기로 되어 있었습니다. (▶바로가기: [단독] “국정원 직원, 자살 직전까지 수차례 ‘해킹’ 특별감찰 받았다”)

임씨가 ‘오해를 일으킬 자료를 삭제’했다는 점도 의아합니다. 정말로 내국인 사찰이 없었다면, 내국인 사찰이 없었다는 사실을 증빙할 근거가 되어줄 ‘자료’를 굳이 삭제할 이유가 없기 때문입니다. 이에 대해 국정원 쪽은 임씨가 자신의 임무가 내국인 사찰과 관계되어 있을 것이라는 지레짐작으로 자료를 삭제한 것으로 보인다며 “임씨의 임무에 위법적인 건 없다. 그가 오해한 것”이라고 주장하고 있습니다. (▶바로가기)

국정원 쪽은 19일 이례적으로 ‘국정원 일동’ 명의의 성명서를 내고 “고인이 죽음으로 증언한 유서 내용은 글자 그대로 받아들여야 한다” “국가 안보의 가치를 더 이상 욕되게해서는 안될 것이며, 결과에 대한 책임 또한 따라야 할 것”이라고 주장했습니다. 내국인 사찰 따위는 없었다는 주장입니다. 또 “국정원은 정보위원들의 방문시 필요한 기록을 공개함으로써 국정원이 민간인 사찰을 하지 않았음을 명백히 할 것”이라고 말했습니다. 정보기관이 공개적 집단 성명을 낸 것은 정부 수립 이후 이번이 처음입니다. (▶바로가기: 국정원 초유의 집단성명…음지의 정보기관 드디어 링 위로)

■ 이 와중에 해킹프로그램 구매 중개업자는 출국

그러나 삭제했다는 자료의 복구가 가능할 지는 의문입니다. 20년 이상 프로그래머로 일한 임씨가 디가우저(물리적인 하드디스크 파괴)나 이레이징 기법(삭제한 자료 기록 위에 여러번 다른 자료를 덮어써 흔적을 없애는 기법)을 활용한 데이터 완전 삭제를 시도했다면, 복구는 사실상 불가능할 것으로 보입니다. 이젠 국정원이 설사 모든 자료를 공개하고 ‘삭제한 내용을 100% 복구했다’며 ‘그 결과 내국인 사찰 증거는 발견되지 않았다’고 주장한들, 더 믿기 어렵게 되어버렸습니다.

이 와중에 해킹 프로그램 ‘구매대행’을 맡았던 나나테크의 대표는 18~19일께 캐나다로 출국한 사실이 21일 알려졌습니다. 사건의 핵심 당사자 중 1명이 아무런 제재 없이 국외로 나간 겁니다. 사건 초기부터 허씨의 출국금지를 요청해 온 야당에서는 수사당국이 도피를 방조했다며 발끈하고 있습니다.

한편 영화 무료 프로그램을 빙자한 해킹용 앱을 퍼뜨렸다는 의혹을 받고 있는 국정원 직원 추정 아이디가 썼던 게시물이나 구글 블로그 등은 점점 삭제되고 있습니다. (▶바로가기 : ‘데빌엔젤’ 역추적 해보니 …국정원 감염 유도 사이트 ‘삭제중’) 국정원이 ‘흔적 지우기’ 에 나선 것 아니냐는 추측이 나옵니다.

국정원 해킹 사건, 과연 어디로 향해 갈까요?

정유경 기자 edge@hani.co.kr

▷ 관련기사 : 국정원 도입 해킹프로그램, ‘국내 사찰용’인 7가지 이유

그렇다면 국정원은 왜 몰래 원격감시프로그램을 구매해야 했을까요?

첫째, 감시대상이 적법한 영장 절차를 밟기 어렵다는 판단을 내린 경우입니다. 민간인 사찰 의혹이 나오는 이유입니다.

둘째, 장비와 편의성의 문제입니다. 현행법은 영장에 따른 모든 전자통신기기기의 감청을 허용하고 있지만, 국정원은 “휴대전화 감청에 필요한 설비 등이 없어 영장을 (효과적으로) 집행할 수 없다”고 줄곧 주장해 왔습니다. 휴대전화 이동통신망 감청은, 인터넷망에서 신호를 가로채는 ‘패킷 감청’과 또 기술적으로 다르기 때문입니다.

그런데 만약 이동통신사에서 어떤 이의 휴대전화든지 실시간으로 모니터링할 수 있는 장비를 사전에 미리 갖추고 있었다면, 국정원 쪽에서는 별도의 기술적인 준비 없이도 통신사를 통해 영장을 집행하면 바로 들여다 볼 수 있을 겁니다. 그렇다면 통신사 차원에서 개개인이 휴대전화로 뭘 하고 있는지 실시간으로 들여다 볼 수 있다는 건데, 통신사가 사실상 ‘디지털 빅브라더’가 되는 셈입니다. 국내외를 막론하고 사용자들의 반발이 만만치 않을 겁니다. 이 방법이 실질적으로 어려우니 상대의 컴퓨터나 휴대전화에 몰래 스파이웨어를 설치해 정보를 빼돌리는 수법이 국외 첩보 시장에서는 어찌 보면 고전 중의 고전으로 널리 사용돼 온 겁니다.

이에 따라 국정원의 ‘정보기술력’에 대한 의문도 제기되고 있습니다. 세계적으로 해커들이 컴퓨터와 스마트폰 운영체계의 ‘백도어’를 활용해 침투하는 수법을 쓰고 있는데, 국내 대표적인 첩보기관은 기본적인 스파이웨어 도구조차 갖추지 못하고 ‘아웃소싱’을 맡겼다는 얘깁니다. 차라리 국정원이 북한 컴퓨터 운영체계의 ‘구멍’을 발견하는 데 8억여원의 예산을 책정했다면, 이렇게까지 답답하지는 않을 겁니다.

뿐만 아니라 국정원이 국내에서 수집한 정보가 국외로 유출되고 있을 위험성도 제기됩니다. 기술적으로는 해킹팀 본사에서 국내에서 쓰는 원격제어프로그램에서 어떤 정보를 모으고 있는지 들여다 볼 수 있는 가능성이 있습니다. 국정원의 활동이 해킹팀에 고스란히 노출될 수 있다는 얘기입니다. 민감한 정보를 모아야 하는 ‘대외 첩보용’으로는 적합하지 않습니다.

또 해킹팀의 설립자 다비드 빈센체티는 13일(현지시각) 이탈리아 현지 언론과의 인터뷰에서 “우리가 판매한 툴은 정기적으로 업데이트 하지 않으면 금방 사용할 수 없다”고 말했습니다. ‘비민주적인 정부에서 국민을 사찰할 수 있는 해킹 도구를 팔았다’는 비판에 대한 변명이었습니다. 실제로 해킹팀은 에티오피아에서 이 해킹 프로그램이 비판적 언론인을 감시하는 데 쓰였다는 것을 알고 2014년부터는 업데이트를 중단했다고 말하기도 했습니다. (▶바로가기: 이탈리아 해킹업체와 거래 20여개국, 리비아·이집트 등 대부분 인권 후진국 )

■ 국정원의 들통난 ‘거짓 해명’

국정원은 14일 해명에서 “해킹 소프트웨어를 구입한 것은 두 차례 10개 회선씩, 총 20명분에 불과(해 대국민 감시용이기 어렵다)”고 주장하고 있지만, 이 또한 사실과 다릅니다. 14일까지의 언론 보도에서는 발견된 감시 프로그램 판매 기록이 20건인 것으로 보도됐지만, 이는 반드시 감시 대상자가 20명이어야 한다는 얘기가 아닙니다. 일정한 수의 라이선스(감시할 수 있는 관리자 권한)만으로도 해킹 공격의 대상을 바꿔가며 계속해 사용할 수 있습니다. 공격 대상이 무한정 커질 수 있다는 얘깁니다. (▶바로가기: 감시 20명뿐?…대상 바꿔가며 20명 이상 해킹 정황 )

뿐만 아니라 국정원은 2012년 12월 6일 대통령 선거를 2주 가량 앞둔 시점에 해킹 프로그램 라이선스를 30개 추가 주문했습니다. 이보다 앞선 2012년 3월에도 35개 라이선스를 추가로 주문한 바 있습니다. 그해 4월 19대 국회의원 총선을 한달 앞둔 시점이었습니다.(▶바로가기: [단독] 국정원, 2012년 총선·대선 직전 ‘해킹 계정’ 긴급 주문 ) 해킹팀의 내부 메일에서는 “동시에 많은(lots of) 타겟들을” 성공적으로 감시하고 있으며 “전국을 대상으로 확대할 수 있다”는 언급도 발견됐습니다.

해킹팀이 한국 내 제2, 제3의 고객들을 확보하려 했다는 정황도 속속 드러나고 있습니다. 국방부 국방사이버TF팀 소속 중령의 연락처와, 경찰청으로 추정되는 또 다른 정부기관과의 접촉 흔적이 발견됐기 때문입니다.

하지만 국정원은 위기를 ‘기회’로 돌파할 기세입니다. 이번 기회에 북한의 사이버 테러 위협을 강조하면서 안보 차원에서라도 이동통신 감청 장비 설치를 의무화해야 한다고 나선 겁니다. 현재 통신비밀보호법상 휴대전화 사업자들이 감청 설비 설치를 의무화하도록 하는 법안이 통과를 목전에 두고 있습니다. 강신명 경찰청장은 이번 사태를 두고 “법에서 규정한 도·감청이 아닌, 해킹을 통한 내사와 수사는 명백한 실정법 위반”이라고 국정원과 선을 그으면서도, “(대테러방지법 등)관련 법이 통과되지 않는 한 사용할 수 없다”고 여운을 남겼습니다. <동아일보>의 15일자 사설은 “북의 사이버테러에 맞서야 할 정부의 감청장비 도입을 무조건 막는 것도 능사는 아닐 것”이라며 “이동통신사에 감청장치를 의무화하는 입법은 반드시 필요하다”고 썼습니다.

■ 국정원 담당 실무자의 자살

불법 해킹프로그램을 통한 내국인 감찰 의혹이 날로 커져가던 18일, 충격적인 소식이 전해졌습니다. 국정원 3차장 산하 기술개발국에서 해킹프로그램 구입 및 운영 실무를 맡았던 팀장급 직원 임아무개(45)씨가, 자신의 마티즈 승용차에서 번개탄을 피워 숨진 채 발견됐습니다.

곁에서 발견된 유서에는 “정말 내국인에 대한, 선거에 대한 사찰은 전혀 없었습니다. 외부에 대한 파장보다 국정원의 위상이 중요하다고 판단하여 혹시나 대테러, 대북 공작활동에 오해를 일으킬 지원했던 자료들을 삭제하였습니다”라는 내용이 담겨 있었습니다. (▶바로가기: 사찰 안했다면서…무얼 급히 지우고 황망히 떠나야만 했을까)

여당은 “야당과 언론의 무리한 의혹 제기가 국정원 직원을 자살로 내몰았다”며 즉시 공세를 퍼부었습니다. 하지만 임씨는 14일부터 국정원에서 직무와 관련한 특별 감찰을 강도 높게 받아온 것으로 알려졌습니다. 목숨을 끊은 18일 당일에도 오전 10시부터 국정원에서 후속 감찰을 받기로 되어 있었습니다. (▶바로가기: [단독] “국정원 직원, 자살 직전까지 수차례 ‘해킹’ 특별감찰 받았다”)

임씨가 ‘오해를 일으킬 자료를 삭제’했다는 점도 의아합니다. 정말로 내국인 사찰이 없었다면, 내국인 사찰이 없었다는 사실을 증빙할 근거가 되어줄 ‘자료’를 굳이 삭제할 이유가 없기 때문입니다. 이에 대해 국정원 쪽은 임씨가 자신의 임무가 내국인 사찰과 관계되어 있을 것이라는 지레짐작으로 자료를 삭제한 것으로 보인다며 “임씨의 임무에 위법적인 건 없다. 그가 오해한 것”이라고 주장하고 있습니다. (▶바로가기)

국정원 쪽은 19일 이례적으로 ‘국정원 일동’ 명의의 성명서를 내고 “고인이 죽음으로 증언한 유서 내용은 글자 그대로 받아들여야 한다” “국가 안보의 가치를 더 이상 욕되게해서는 안될 것이며, 결과에 대한 책임 또한 따라야 할 것”이라고 주장했습니다. 내국인 사찰 따위는 없었다는 주장입니다. 또 “국정원은 정보위원들의 방문시 필요한 기록을 공개함으로써 국정원이 민간인 사찰을 하지 않았음을 명백히 할 것”이라고 말했습니다. 정보기관이 공개적 집단 성명을 낸 것은 정부 수립 이후 이번이 처음입니다. (▶바로가기: 국정원 초유의 집단성명…음지의 정보기관 드디어 링 위로)

■ 이 와중에 해킹프로그램 구매 중개업자는 출국

그러나 삭제했다는 자료의 복구가 가능할 지는 의문입니다. 20년 이상 프로그래머로 일한 임씨가 디가우저(물리적인 하드디스크 파괴)나 이레이징 기법(삭제한 자료 기록 위에 여러번 다른 자료를 덮어써 흔적을 없애는 기법)을 활용한 데이터 완전 삭제를 시도했다면, 복구는 사실상 불가능할 것으로 보입니다. 이젠 국정원이 설사 모든 자료를 공개하고 ‘삭제한 내용을 100% 복구했다’며 ‘그 결과 내국인 사찰 증거는 발견되지 않았다’고 주장한들, 더 믿기 어렵게 되어버렸습니다.

이 와중에 해킹 프로그램 ‘구매대행’을 맡았던 나나테크의 대표는 18~19일께 캐나다로 출국한 사실이 21일 알려졌습니다. 사건의 핵심 당사자 중 1명이 아무런 제재 없이 국외로 나간 겁니다. 사건 초기부터 허씨의 출국금지를 요청해 온 야당에서는 수사당국이 도피를 방조했다며 발끈하고 있습니다.

한편 영화 무료 프로그램을 빙자한 해킹용 앱을 퍼뜨렸다는 의혹을 받고 있는 국정원 직원 추정 아이디가 썼던 게시물이나 구글 블로그 등은 점점 삭제되고 있습니다. (▶바로가기 : ‘데빌엔젤’ 역추적 해보니 …국정원 감염 유도 사이트 ‘삭제중’) 국정원이 ‘흔적 지우기’ 에 나선 것 아니냐는 추측이 나옵니다.

국정원 해킹 사건, 과연 어디로 향해 갈까요?

정유경 기자 edge@hani.co.kr

▷ 관련기사 : 국정원 도입 해킹프로그램, ‘국내 사찰용’인 7가지 이유

참여연대 등 시민사회단체 관계자들이 14일 국회 앞에서 국정원 해킹 감청프로그램 사용 사이버사찰 진상조사 촉구 기자회견을 하고 있다. 이정아 기자 leej@hani.co.kr

2012년 국정원-해킹팀 거래 내용

이탈리아 보안업체인 ‘해킹팀’의 해킹 프로그램 ‘갈릴레오’ 소개 영상 갈무리.

이탈리아 업체 ‘해킹팀’에서 유출된 국가정보원의 거래 영수증.

■ 국정원 해킹·감청 의혹 규명 ‘독자와의 협업’ 제안합니다

<한겨레>가 선도적으로 취재·보도해온 ‘국가정보원 해킹·감청 의혹’의 진상을 밝히기 위해 독자와 시민 여러분께 ‘크라우드소싱’(crowd sourcing)을 통한 협업을 제안합니다.

국정원이 해킹 스파이웨어(RCS)를 구입한 이탈리아 업체 ‘해킹팀’에서 유출된 데이터는 400기가바이트(GB)에 이릅니다. <한겨레>가 독자적으로 검색·분석하기엔 너무 방대합니다. 국정원은 이 프로그램을 국내 사찰용으로는 사용하지 않았다고 밝혔지만, 여러 정황상 불법 사찰 의혹이 강하게 제기되고 있습니다.

아래 링크에서 해킹팀 내부 자료를 내려받아 음성파일 등을 열어보거나 ‘korea’, ‘devilangel’ 등 국정원 관련 키워드로 검색한 뒤 의심 가는 내용이 발견되면 이메일(rcs@hani.co.kr)로 알려주십시오. <한겨레>가 추가 취재해 진실을 알리겠습니다.

정보기관에 대한 민주적 통제에 관심 있는 분들이나 컴퓨터·보안 전문가 등의 적극적인 참여를 부탁드립니다.

<유출 자료 전체>

ht.transparencytoolkit.org

hacked.thecthulhu.com/HT

njsq2jeyc527mol7.onion.city

hacking.technology/Hacked%20Team

kat.cr/usearch/Hacking%20Team%20Archive%20Part

<유출 이메일>

wikileaks.org/hackingteam/emails

No comments:

Post a Comment